Оцінка можливостей витоку акустичної інформації для контрольованого приміщення

Міністерство освіти і науки України

Львівський державний інститут новітніх технологій

та управління ім. В. Чорновола

КУРСОВА РОБОТА

з дисципліни: «Методи та засоби захисту інформації»

по темі: «Оцінка можливостей витоку акустичної інформації для контрольованого приміщення»

Виконав:

студент групи ІБ-31

Данилко О.Ю.

Прийняв:

Шандра З.А.

Львів 2011

Зміст

Вступ

1. Особливості технічних каналів витоку і несанкціонованого доступу до інформації

2. Постановка задачі

2.1 Просторова і структурна моделі приміщення

2.2 Інформація, циркулююча в приміщенні

2.3 Джерела інформації

2.4 Модель зловмисника

2.5 Найбільш вірогідні канали просочування інформації з даного приміщення

2.6 Мета побудови системи захисту

3. Методика оцінки можливостей акустичної мовної розвідки по перехопленню мовної інформації за допомогою мікрофонів

4. Методика оцінки можливостей акустичної мовної розвідки по перехопленню мовної інформації з використанням оптико-електронної (лазерної) апаратури

5. Розрахунок словесної розбірливості мови для ненавмисного прослуховування

5.1 Розрахунок розбірливості мови через стіну №1 і 2 (бічні)

5.2 Розрахунок розбірливості мови через стіну (з дверима)

5.3 Розрахунок розбірливості мови через підлогу і стелю

5.4 Розрахунок розбірливості мови через вікно

6. Розрахунок зони зняття акустичної інформації за допомогою направлених мікрофонів

6.1 Розрахунок зони можливого зняття інформації для вікна за допомогою трубчастого мікрофону

6.2 Розрахунок зони можливого зняття інформації для вікна за допомогою рефлекторного мікрофону

7. Розрахунок зони зняття акустичної інформації за допомогою оптико-електронних засобів розвідки

7.1 Розрахунок зони можливого зняття інформації для вікна

Висновки за наслідками оцінних розрахунків

Список літератури

Вступ

Несприятлива криміногенна ситуація, недобросовісна конкуренція, активізація дій терористів примушують суспільство повернутися лицем до проблеми забезпечення безпеки, одним з найважливіших аспектів якої є інформаційна безпека.

Основні надії фахівці пов'язують з впровадженням інтегральних підходів і технологій. Необхідною умовою реалізації інтегрального підходу є блокування всіх технічних каналів витоку і несанкціонованого доступу до інформації, тому для створення ефективних систем безпеки, в першу чергу, необхідно досліджувати можливі канали витоку і їх характеристики. Дослідження варто проводити програмно-апаратними засобами, що є в наявності, а так само за допомогою математичних розрахунків (різні методики оцінки), на підставі яких слід зробити оцінку захищеності інформації по різних каналах.

Мета роботи – проведення аналізу захищеності виділеного приміщення (ВП) від просочування інформації по акустичному каналу за допомогою оцінних розрахунків і розробка рекомендацій по підвищенню рівня захищеності ВП.

Мовна інформація є одним з основних джерел отримання даних про фінансову, науково-дослідну, виробничу діяльність організації, тобто відомостей, що не підлягають широкому розголосу (іноді і зовсім секретною). Не дивлячись на значно збільшену роль автоматизованих інформаційних систем (АІС), мовна інформація в потоках повідомлень як і раніше носить превалюючий характер (до 80% всього потоку). Людина, що говорить, середовище розповсюдження акустичних, віброакустичних і електромагнітних коливань, лінії розповсюдження електричних коливань, технічні засоби виявлення і обробки вказаних коливань утворюють канал несанкціонованого доступу до відомостей, які потребують захисту.

Для її перехоплення особа, зацікавлена в отриманні інформації («супротивник»), може використовувати широкий арсенал портативних засобів акустичної мовної розвідки, що дозволяють перехоплювати мовну інформацію по прямому акустичному, віброакустичному, електроакустичному і оптико-електронному (акустооптичному) каналам. Для протидії просочуванню інформації по перерахованих каналах існує ряд організаційних і технічних мір, які не раз описані у відповідній літературі і в правових актах. Дамо оцінку і систематизуємо дану інформацію, а також застосуємо її на практиці в даному проекті.

1. Особливості технічних каналів витоку і несанкціонованого

доступу до інформації

У загальному плані оволодіння інформацією, щодо якої встановлено обмежений доступ, може здійснюватись шляхом її мимовільної втрати, розголошення або несанкціонованого доступу до неї.

У сучасній літературі поняття “витоку інформації” подається досить неоднозначно, але тут воно розглядається як мимовільне поширення інформації за рахунок технічних або експлуатаційних особливостей певного обладнання, втрати, пошкодження, знищення документальних та програмних носіїв інформації в результаті дії стихійного лиха, поширення інформації через потрапляння в інформаційні мережі комп’ютерних вірусів, інші випадки, які не мають навмисного характеру.

Розголошення інформації виявляється в умисному або необережному її повідомленні, опублікуванні, оголошенні, переданні, наданні для ознайомлення, пересиланні, втраті особами, яким така інформація була відома у зв’язку з їх професійною діяльністю і коли у цьому не було службової необхідності.

Несанкціонований доступ до інформації тут розуміється як доступ до інформації, який здійснюється з порушенням установлених правил розмежування доступу.

Усі зазначені вище шляхи отримання інформації можуть використовуватись конкурентами, промисловими шпигунами, спецслужбами за допомогою створення так званих каналів витоку та передання інформації. У свою чергу, ці канали передбачають створення відповідних умов для переходу інформації від її носія до споживача. Відомо, що взагалі інформація переноситься чи передається енергією або матеріальними носіями. У фізичній природі можливі такі шляхи перенесення інформації: світові промені, звукові хвилі, електромагнітні хвилі, матеріали і речовини. Використовуючи ті чи інші фізичні поля, створюють відповідні системи передавання інформації, які складаються з джерел інформації, передавачів, каналу передавання, приймачів та отримувачів інформації. Подібне існує у разі передання інформації та у взаємовідносинах людей. Носії інформації (джерела) через “передавачі”, а в деяких випадках і “приймачі” передають її отримувачам. Джерелами інформації можуть бути люди, документи, публікації, технічні засоби забезпечення виробничої діяльності, продукція, промислові та виробничі відходи.

Передавачами та приймачами можуть бути різноманітні технічні засоби, тайники, кур’єри, зв’язківці та ін. Серед отримувачів можна розглядати спецслужби, конкурентів, кримінальні елементи, ЗМІ, різні інформаційні, детективні агентства тощо.

У випадках мимовільного витоку інформації зазначеними отримувачами використовуються відповідні технічні засоби, які можуть сприймати та переробляти інформацію від так званих паразитних випромінювань технічних засобів та мереж, механічних коливань будівельних конструкцій, створених від дії на них звукових коливань. Крім того, для отримання так званої випадкової інформації організовується спостереження за різними офіційними джерелами: Інтернет, ЗМІ, конференції, симпозіуми, вивчення технічних відходів і т. п.

Як у разі мимовільного витоку інформації, так і за несанкціонованого доступу до неї існують відповідні канали отримання інформації: візуально-оптичні (спостереження, відео-, фотозйомка), акустичні та акустоперероблювальні, електромагнітні (у тому числі й магнітні та електричні), матеріально-речові (магнітні носії, папір, фотографії і т. д.).

Візуально-оптичні канали створюються як оптичний шлях від об’єкта інформації до її отримувача. Для цього необхідні енергетичні, часові та просторові умови і відповідні технічні засоби. Створенню зазначених каналів сприяють такі характеристики об’єкта інформації: відповідні його розміри, власна яскравість і контрастність. Особлива цінність інформації, отриманої через такий канал, полягає в тому, що вона є максимально достовірною, оперативною і може служити документальним підтвердженням отриманих відомостей.

Джерелом створення акустичного каналу є тіла та механізми, які здійснюють вібрацію, або коливання, такі як голосові зв’язки людини, елементи машин, що рухаються, телефонні апарати, звукопідсилювальні системи, гучномовні засоби, засоби звукозапису та звуковідновлення та ін.

Звукові коливання від голосу людини, інших звуків створюють акустичні хвилі, які, поширюючись у просторі і взаємодіючи з відповідними перешкодами, викликають у них перемінний тиск (двері, вікна, стіни, підлога, різні прилади), приводячи їх у коливальний режим. Впливаючи на спеціальні прилади (мікрофони), звукові коливання створюють у них відповідні електромагнітні хвилі, які передаються на відстань і несуть у собі створену звуковими коливаннями інформацію.

Акустичні канали створюються:

- за рахунок поширення акустичних (механічних) коливань у вільному повітряному просторі (переговори на відкритому просторі, в приміщенні при відкритих вікнах, кватирках, дверях, виток через вентиляційні канали);

- за рахунок впливу звукових коливань на елементи і конструкції будівель, викликаючи їх вібрацію (стіни, стеля, підлога, вікна, двері, вентиляційна система, труби водопостачання, опалення, мережі кондиціонування);

- за рахунок дії звукових коливань на технічні засоби обробки інформації (мікрофонний ефект, акустична модуляція і т. п.).

Електромагнітні канали за своєю фізичною природою та експлуатаційними особливостями технічних засобів, які забезпечують виробничу діяльність, є найбільш небезпечними і досить поширеними каналами отримання інформації. Такі канали створюються через наявність у технічних засобах, які використовуються у виробництві, джерел небезпечних сигналів. Насамперед до таких джерел відносять перероблювачі, якими є прилади, що трансформують зміни однієї фізичної величини в зміни іншої. У термінах електроніки перероблювач визначається як прилад, котрий перетворює неелектричну величину в електронний сигнал, або навпаки. Добрі знання роботи перероблювачів дають змогу визначати можливі неконтрольовані прояви фізичних полів, які і створюють електромагнітні канали витоку (передання) інформації. Водночас, враховуючи ідентичність технічних і конструктивних рішень, електронних схем технічних засобів обробки інформації та забезпечення виробничої діяльності підприємств і банків, усім їм потенційно властиві ті чи інші канали витоку (передання) інформації. Тому у будь-якому випадку використання технічних засобів обробки та передання інформації створює загрозу її безконтрольного витоку (передання).

Матеріально-речові канали отримання інформації створюються через вивчення відходів виробничої діяльності (зіпсовані документи або їх фрагменти, чернетки різного роду поміток, записів, листів і т. д.), викрадення, несанкціоноване ознайомлення, копіювання, фотографування, відеозапис документів, креслень, планів, зразків технічних або програмних засобів.

Поряд з неправомірним отриманням інформації існують і інші загрози, які не передбачають отримання інформації, але, у свою чергу, не менш небезпечні. Серед них такі, як знищення і модифікація (зміна змісту) інформації. У цьому разі інформація хоч і не потрапляє до конкурентів чи злочинців, але її використання стає неможливим і самими власниками.

Слід зазначити, що до факторів, які створюють умови витоку (передання) інформації, за дослідженнями спецслужб, відносять такі:

| Фактори | % |

| Надмірна балакучість співробітників підприємств, фірм, банків | 32 |

| Прагнення працівників підприємств, фірм, банків заробляти гроші будь-яким способом і будь-якою ціною | 24 |

| Відсутність на підприємстві, фірмі, у банку системи заходів, спрямованих на захист інформації | 14 |

| Звичка співробітників підприємств, фірм, банків ділитись один з одним почутими новинами, чутками, інформацією | 12 |

| Безконтрольне використання інформаційних систем | 10 |

| Наявність передумов для виникнення серед співробітників конфліктних ситуацій | 8 |

На підставі викладеного можна зробити висновок, що отримання інформації спецслужбами, конкурентами та зловмисниками здебільшого здійснюється через технічні засоби, які використовуються на фірмах, підприємствах, у банках, та через їхніх співробітників. Тобто в основу інформаційної безпеки має бути покладено заходи захисту інформації в засобах і мережах її передання та обробки, а також створення відповідної нормативної бази, яка б регулювала порядок доступу, зберігання і використання інформації фірми, банку, підприємства.

Заходи захисту інформації в засобах і мережах її передавання та обробки в основному передбачають використання апаратних, програмних та криптографічних засобів захисту. У свою чергу, апаратні засоби захисту (АЗЗ) застосовуються для вирішення таких завдань:

- перешкоджання візуальному спостереженню і дистанційному підслуховуванню;

- нейтралізація паразитних електромагнітних випромінювань і наводок;

- виявлення технічних засобів підслуховування і магнітного запису, несанкціоновано встановлених або таких, які принесено до установ фірми, підприємства, банку;

- захист інформації, що передається засобами зв’язку і міститься в системах автоматизованої обробки даних.

За своїм призначенням АЗЗ поділяються на засоби виявлення і засоби захисту від несанкціонованого доступу. Слід зазначити, що універсального засобу, який би давав змогу виконувати всі функції, немає, тому для виконання кожної функції, відповідно до виду засобів несанкціонованого доступу існують свої засоби пошуку та захисту. За таких умов заходи щодо протидії незаконному вилученню інформації за допомогою АЗЗ досить трудомісткі та дорогі і вимагають спеціальної підготовки фахівців безпеки.

На практиці всі заходи щодо використання АЗЗ поділяються на три групи: організаційні, організаційно-технічні, технічні.

Організаційні заходи апаратного захисту – це заходи обмежувального характеру, які передбачають регламентацію доступу і використання технічних засобів передавання і обробки інформації.

Організаційно-технічні заходи забезпечують блокування можливих каналів витоку інформації через технічні засоби забезпечення виробничої і трудової діяльності за допомогою спеціальних технічних засобів, які встановлюються на елементи конструкцій споруд і будівель, приміщень і технічних засобів, потенційно створюючи канали витоку інформації.

Технічні заходи – це заходи, які забезпечують використання в процесі виробничої діяльності спеціальних, захищених від побічних випромінювань технічних засобів передавання й обробки конфіденційної інформації.

Під програмними засобами захисту розуміють систему спеціальних програм, включених до складу програмного забезпечення комп’ютерів та інформаційних систем, які реалізують функції захисту конфіденційної інформації від неправомірних дій і програми їх обробки.

Програмні засоби забезпечують захист інформації від несанкціонованого доступу до неї, копіювання її або руйнування.

Під час захисту від несанкціонованого доступу (НСД) за допомогою програмних засобів здійснюється:

- ідентифікація об’єктів і суб’єктів;

- розмежування доступу до інформаційних ресурсів;

- контроль і реєстрація дій з інформацією і програмами.

Захист інформації від копіювання забезпечується виконанням таких функцій:

- ідентифікація середовища, з якого буде запускатись програма;

- аутентифікація середовища, із якого запущена програма;

- реакція на запуск із несанкціонованого середовища;

- реєстрація санкціонованого копіювання;

- протидія вивченню алгоритмів роботи системи.

Заходи захисту від руйнування інформації, враховуючи велику різноманітність причин руйнування (несанкціоновані дії, помилки програм і обладнання, комп’ютерні віруси та ін.), передбачають обов’язкові страхувальні дії, які спрямовані на попередження і профілактику можливих причин руйнування інформації. Програмні засоби захисту у таких випадках бувають як спеціалізованими, так і універсальними.

Під криптографічними заходами розуміють використання спеціальних пристроїв, програм, виконання відповідних дій, які роблять сигнал, що передається, абсолютно незрозумілим для сторонніх осіб. Тобто криптографічні заходи забезпечують такий захист інформації, за якого у разі перехоплення її і обробки будь-якими способами, вона може бути дешифрована тільки протягом часу, який потрібен їй для втрати своєї цінності. Для цього використовуються різноманітні спеціальні засоби шифрування документів, мови, телеграфних повідомлень.

2. Постановка задачі

Необхідно провести дослідження приміщення у Львівському державному інституті новітніх технологій та управління ім. В.Чорновола кабінету в якому проводяться переговори і робота з документами в твердому і електронному вигляді, дати оцінку захищеності об'єкту від витоку інформації по технічних каналах і сформувати рекомендації по захисту інформації на об'єкті.

Оскільки при роботі обробляється інформація, що носить конфіденційний характер (відомості про осіб, факти, події і інше, таке, що стосується фінансової діяльності підприємства), то можна зробити висновок про незаперечну необхідність побудови системи захисту даного приміщення.

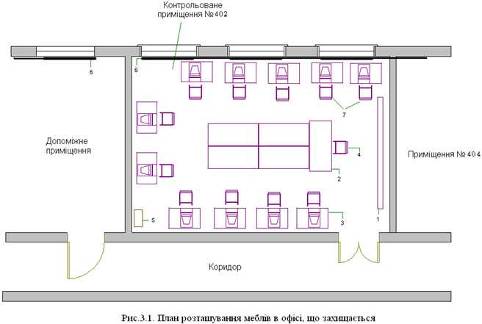

На рисунках 3.1. і 3.2. арабськими цифрами позначені:

1 – дошка для написання;

2 – столи для засідання;

3 – робочі столи з комп’ютерами на них;

4 – крісло керівника;

5 – світч;

6 – радіатори системи опалювання;

7 – стільці для працівників;

Клас захищеності автоматизованої системи від несанкціонованого доступу до інформації згідно керівному документу Державної технічної комісії при Президенті України «Класифікація автоматизованих систем і вимог по захисту інформації»: 3Б.

2.1 Просторова і структурна моделі приміщення

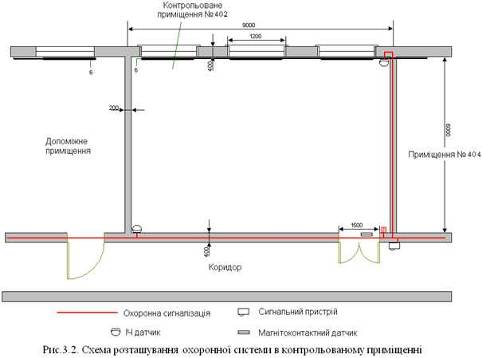

Виділене приміщення знаходиться на четвертому поверсі будівлі. План приміщення представлений на рис. 3.1. Розміри приміщення: висота 3,5 метра, ширина 6 метрів, довжина 9 метрів. Приміщення знаходиться в межах контрольованої зони, відстань до межі якої не менше 40 метрів. Приміщення має одне вікно, яке виходить на внутрішню частину території. Двері виходять в коридор, в якому можуть знаходитися як працівники самої організації, так і сторонні люди.

Меблі кімнати складаються з шістнадцяти столів (один стіл керівника, чотири столи для переговорів і одинадцять столів для роботи), одинадцяти стільців і одного крісла. Так само в приміщенні знаходиться дошка для писання, світч, одинадцять комп'ютерів.

Таблиця 2.1 – Перелік меблів і побутових приладів, встановлених в

кабінеті

Найменування | Кількість, шт. | Обліковий номер |

| Стіл робочий | 11 | 007-018 |

| Крісло | 1 | 006 |

| Стільці | 11 | 019-030 |

| Стіл для нарад | 5 | 031-036 |

| Комп’ютер | 11 | 037-048 |

| Світч | 1 | 049 |

| Дошка | 1 | 050 |

Всі стіни виконані з червоної цеглини загальною товщиною 200 мм лівої і правої стін і 400 мм стіна, що виходить в коридор і на вулицю. Всі три стіни обштукатурені і пофарбовані з обох боків. Приміщення обладнане трьома батареями опалення радіаторного типу. Притока води по батареях здійснюється з приміщення, розташованого над контрольованим приміщенням, а стік з батарей здійснюється по трубах в приміщення за стіною №2. Зліва від входу за стіною №1 знаходиться допоміжне приміщення, яке є власністю організації, але доступ в нього мають сторонні люди. За стіною №2 знаходиться праворуч від входу приміщення №404. Це приміщення, так само як і попереднє, належить організації. Там знаходиться аудиторія.

Двері в приміщенні звукоізольовані, подвійні із зазором більше 200 мм, габарити 1500×2300 мм.

Вікно має подвійне скління, при цьому відстань між шибками дорівнює 57 мм, товщина скла 5 мм. Розмір отвору: 2200×1200 мм. Візуальному огляду виділеного приміщення ззовні (через вікно) перешкоджають жалюзі.

Перекриття – стеля і підлога виконані з бетонних плит з круглими порожнечами, 220 мм. На підлозі постелений паркет. Оскільки будівля чотириповерхова, то над стелею приміщення, що захищається, горище, вхід в який закритий на замок. Приміщення під підлогою є аудиторія.

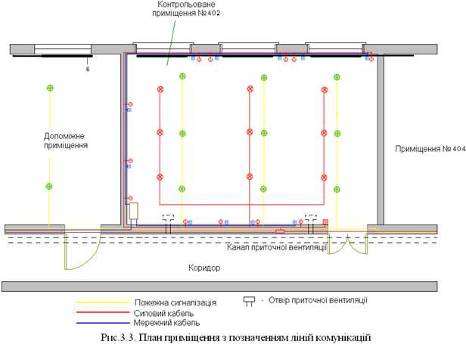

Вентиляційні отвори зображені на рисунку 3.3. Отвір припливної вентиляції знаходиться відразу при вході (зліва від дверей), а другий отвір в кінці цієї ж стіни(також ліворуч від дверей). Діаметр отвору складає 20 сантиметрів.

У мережу електроживлення подається напруга 220 В з постійною промисловою частотою 50 Герц. Офіс, що захищається, обладнаний дванадцятьма розетками (рис. 3.3).

Проаналізувавши приведені вище початкові дані, вивчивши теоретичні, аналітичні матеріали, а так само нормативні і керівні документи в даній області захисту інформації, потрібно скласти план проведення робіт на об'єкті, визначити склад заходів і їх послідовність, виробити вимоги до спеціальних технічних засобів, які використовуватимуться для дослідження об'єкту. Далі потрібно привести результати обстеження об'єкту, на їх підставі зробити висновки про захищеність досліджуваного приміщення і сформувати рекомендації по захисту.

В ході обстеження приміщення потрібно перевірити всю радіоелектронну апаратуру, предмети меблів і інтер'єру, що несуть конструкції, системи комунікації на наявність закладних пристроїв (ЗУ). Провести дану перевірку слід в два етапи:

· візуальний огляд;

· пошук ЗУ з використанням спеціального устаткування.

Схема приміщення з зазначенням систем комунікації (система електрифікації, локальна мережа, кабелі і датчики пожежної сигналізації) наведена на рис. 2.3.

Для захисту від несанкціонованого доступу співробітників фірми і сторонніх осіб в неробочий час, приміщення обладнане дверима із замком і охоронною сигналізацією. Так само пожежна і охоронна сигналізації виведені на пульт чергового. Черговий знаходитися при вході в будівлю. Пульт чергового обладнаний світловою і звуковою індикацією, і у разі спрацьовування сигналізації спалахує відповідна лампа і подається звуковий сигнал високих частот.

2.2 Інформація, циркулююча в приміщенні

Відповідно до термінології закону «Про інформацію, інформатизацію і захист інформації» інформація – це відомості про осіб, предмети, факти, події, явища і процеси незалежно від форми їх уявлення.

Захисту підлягає секретна і конфіденційна інформація. До секретної відноситься інформація, що містить державну таємницю, її несанкціоноване розповсюдження може завдати збитків інтересам держави, організаціям, суб'єктам і Україні в цілому. Визначення поняття «Державна таємниця» дане в Законі України «Про державну таємницю»: «Державна таємниця – відомості, що захищаються державою, у області його військової, зовнішньополітичної, економічної, розвідувальної, контр розвідувальної і оперативно-розшукової діяльності, розповсюдження яких може завдати збитків безпеці Україні» (11).

Необхідно відзначити, що в обстежуваному приміщенні передбачена обробка тільки конфіденційної інформації.

У (12) дається наступне визначення: інформація конфіденційна – службова, професійна, промислова, комерційна або інша інформація, правовий режим якої встановлюється її власником на основі законів про комерційну, професійну таємницю, державній службі і інших законодавчих актів.

При цьому загальний об'єм збитків від розповсюдження оброблюваної інформації начальником інформаційного відділу оцінюється у розмірі 30.000 € (євро) у рік. Таким чином, необхідно побудувати адекватну систему захисту, тобто сумарна ринкова вартість устаткування, яке в результаті перевірки буде куплене разом з вартістю експлуатації, не повинне перевищувати річних збитків від розповсюдження даних, що захищаються.

2.3 Джерела інформації

Сьогодні в світі активно розвивається промислове шпигунство, що використовує найдовершеніші засоби збору інформації. Через витік інформації багато фірм терплять банкрутство, або вимушені залишати свій сектор ринку конкурентам.

При проведенні нарад за участю представників сторонніх організацій увазі учасників наради надаються в повному об'ємі матеріали, що складають інформаційну базу, на підставі якої ухвалюються конкретні рішення при обговоренні проекту комплексної роботи.

Джерелами інформації при проведенні наради є доповідачі, документи, задокументовані матеріали для наради, плакати, моделі.

Основна частина інформації на нараді передається за допомогою людської мови, джерелами якої є співробітники даної і сторонньої організацій. Під мовною інформацією розуміється те, що вимовляється учасниками нарад (обговорення, зауваження, ремарки).

Джерелами мовної інформації в кімнаті нарад організації можуть бути:

· безпосередня мова учасників засідання;

· люди, чия мова заздалегідь записана і відтворена за допомогою технічних аудіо пристроїв.

Захист інформації при проведенні нарад за участю представників сторонніх організацій має ряд особливостей, викликаних наступними чинниками:

· великими збитками від витоку відомостей про комплексні роботи, у виконанні яких беруть участь різні організації;

· присутністю на нараді, зокрема, представників замовника і виконавців, що характеризуються різним відношенням до вимог по забезпеченню інформаційної безпеки;

· прагненням частини співробітників сторонніх організацій до реєстрації інформації, зокрема, не виключається можливість запису на диктофон, з метою подальшої обробки для доповіді ходу і результатів наради керівництву своїх організацій;

· прагненням деяких співробітників сторонніх організацій зв'язатися з їх начальством під час наради для проведення яких-небудь оперативних заходів;

· виконанням учасниками наради агентурних завдань;

· високим рівнем концентрації і узагальнення закритих відомостей в доповідях виступаючих, таких, що відображаються на плакатах і документах, які знаходяться на столах;

· великою тривалістю наради по комплексних роботах в порівнянні з обговоренням внутрішніх питань головної організації;

· сам факт наради і склад його учасників є інформативною демаскуючою ознакою ходу виконання комплексної роботи.

Ці обставини ускладнюють завдання і посилюють вимоги по захисту інформації, в першу чергу по «чищенню» приміщення перед проведенням наради, запобіганню витоку інформації в ході наради по різних каналах. Заходи щодо захисту інформації у разі проведення нарад за участю представників сторонніх організацій носять надзвичайний характер, і служба безпеки головної організації проводить ці заходи повною мірою.

Основними джерелами інформації в приміщенні є:

· персонал, а так само сторонні люди, які відвідують дану організацію;

· документи самого різного характеру і призначення;

· технічні засоби обробки і зберігання інформації (комп'ютер і телефони, факси, модеми), зокрема технічні засоби відображення оброблюваної інформації (монітор,принтер);

· виробничі відходи.

Найбільш небезпечним джерелом конфіденційної інформації є люди. Люди можуть бути не тільки володарями конфіденційної інформації, але і суб'єктами зловмисних дій. Люди можуть зберігати, поширювати, аналізувати інформацію, а можуть, навпаки, красти з метою перепродажу, приховувати і виконувати інші дії, які приведуть до великих фінансових втрат.

Під документом розуміють будь-який матеріальний носій інформації (папір, кіно- і фотоплівка, магнітна стрічка і т.д.) із зафіксованою на ньому інформацією, призначеною для її використання. За допомогою документів відбувається розповсюдження інформації (документообіг організації).

Технічні носії. Інформація може бути фіксованою і нефіксованою. Фіксована інформація – це відомості, закріплені на будь-якому фізичному носії, а нефіксована – це знання, якими володіють учені, фахівці, працівники (власники або джерела), що так чи інакше беруть участь у виробництві і здатні передавати ці знання іншим. До технічних носіїв інформації відносяться паперові носії, кино- і фотоматеріали (мікро- і кінофільми), магнітні носії (дискети, жорсткі диски), відеозаписи, інформація на екранах ЕОМ з фіксованою на них інформацією. Зберігання на технічних носіях інформації являє собою високу небезпеку, оскільки на відміну від документів на них може зберігатися інформація різного вигляду і призначення, при цьому на одній дискеті можна розмістити безліч інформації. Таким чином, при розкраданні носія з великою кількістю інформації на ньому загальні збитки багато разів збільшуються в порівнянні з розкраданням документа.

Технічні засоби обробки інформації як джерела конфіденційної і секретної інформації є достатньо широкими і ємнісними в інформаційному плані групою джерел. По специфіці призначення і виконання їх можна розділити на дві великі групи:

· технічні засоби забезпечення виробничої і трудової діяльності;

· технічні засоби автоматизованої обробки інформації.

При цьому необхідно врахувати, що безпосередній доступ до ПЕОМ має тільки одна людина – керівник організації.

До групи засобів забезпечення виробничої і трудової діяльності входять самі різні технічні засоби, такі, наприклад, як телефонні апарати і телефонний зв'язок; телеграфний і факсимільний зв'язок; системи радіозв'язку; телевізійні; радіоприймачі і радіотрансляційні системи; засоби магнітної і відеозаписи; засоби неполіграфічного розмноження документів (принтери, копіювальні апарати, факси) і інші засоби і системи. Всі ці засоби можуть бути джерелами перетворення акустичних сигналів, що містять секрети, в електричні і електромагнітні поля, здатні утворити електромагнітні канали витоку відомостей, що охороняються.

Виробничі відходи. До них відносяться відходи службової діяльності людини (відходи інформації на паперовому носії, зіпсовані дискети), які можна здобути із сміттєвих корзин і з яких можна повністю або частково відновити використовувану в роботі інформацію.

2.4 Модель зловмисника

Передбачуваний зловмисник – це людина, яка добре підготовлена і знає всі канали витоку інформації в кімнатах для ведення переговорів, яка професійно володіє способами і засобами добування відомостей, що містять конфіденційну інформацію. Тому потрібно розробити і реалізувати комплекс заходів, що забезпечують надійний захист під час ведення переговорів (розмов).

2.5 Найбільш вірогідні канали просочування інформації з даного

приміщення

Можливість витоку інформації з наради залежать від багатьох чинників, основними з яких є:

· можливість створення зловмисниками каналів витоку інформації;

· умови забезпечення розвідувального контакту в рамках того або іншого каналу витоку інформації.

Канал витоку конфіденційної інформації є фізичним шляхом від джерела закритих відомостей до зловмисника (конкурента), за допомогою якого може бути реалізований несанкціонований доступ до обмежених відомостей. Для створення каналу витоку інформації необхідні певні енергетичні, просторові і часові умови і відповідні технічні засоби сприйняття і фіксації інформації.

Як основні погрози безпеці інформації під час проведення наради виступають:

· підслуховування і несанкціонований запис мовної інформації за допомогою закладних пристроїв, систем лазерного підслуховування, стетоскопів, диктофонів;

· реєстрація на неконтрольованій території за допомогою радіомікрофонів учасниками, що виконують агентурне завдання;

· перехоплення електромагнітних випромінювань при роботі звукозаписувальних пристроїв і електроприладів.

Такі погрози безпеки інформації як модифікація і знищення в даному випадку не актуальні.

Витік акустичної інформації є можливим через двері, вікна, стіни, підлогу, стелю, батареї центрального опалювання.

Джерелами небезпечних сигналів у вигляді радіохвиль або електричних сигналів можуть бути звукопідсилювальні і звукозаписувальні засоби, засоби охоронної сигналізації, різні побутові прилади, розміщені в кімнаті для нарад.

Наявність фахівців з іншої організації підвищує вірогідність виникнення додаткових каналів ви

Категории:

- Астрономии

- Банковскому делу

- ОБЖ

- Биологии

- Бухучету и аудиту

- Военному делу

- Географии

- Праву

- Гражданскому праву

- Иностранным языкам

- Истории

- Коммуникации и связи

- Информатике

- Культурологии

- Литературе

- Маркетингу

- Математике

- Медицине

- Международным отношениям

- Менеджменту

- Педагогике

- Политологии

- Психологии

- Радиоэлектронике

- Религии и мифологии

- Сельскому хозяйству

- Социологии

- Строительству

- Технике

- Транспорту

- Туризму

- Физике

- Физкультуре

- Философии

- Химии

- Экологии

- Экономике

- Кулинарии

Подобное:

- Разработка контроллера управления робототехнической системы

- Разработка печатной платы цифрового автомата

- Регистратор колебаний поверхности земли

Тема курсового проекта «Регистратор колебаний поверхности земли ».Одним из важнейших факторов, определяющим темпы научно-техническог

- Система сканирования и стабилизации изображения

- Системы документальной электросвязи

- Строение видеокамеры

- Телетекст и видеотекст

referat-web.com Бесплатно скачать - рефераты, курсовые, контрольные. Большая база работ.

referat-web.com Бесплатно скачать - рефераты, курсовые, контрольные. Большая база работ.