Информационная безопасность в сетях Wi-Fi

Санкт–Петербургский государственный политехнический университет

Радиофизический факультет

ИФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ В СЕТЯХ Wi-Fi

Выполнил: студент группы 6097

Хохлов А. С.

Санкт – Петербург

2005

Оглавление

Оглавление

Безопасность беспроводных сетей

Обзор систем шифрования

Векторы инициализации

Режимы с обратной связью

Кодирование по стандарту 802.11

Механизмы аутентификации стандарта 802.11

Аутентификация с использованием МАС-адресов

Уязвимость системы защиты стандарта 802.11

Уязвимость открытой аутентификации

Уязвимость аутентификации с совместно используемым ключом

Уязвимость аутентификации с использованием МАС-адресов

Уязвимость WEP-шифрования

Проблемы управления статическими WEP-ключами

Защищенные LAN стандарта 802.11

Первая составляющая: базовая аутентификация

Вторая составляющая: алгоритм аутентификации

Третья составляющая: алгоритм защиты данных

Четвертая составляющая: целостность данных

Усовершенствованный механизм управления ключами

Шифрование по алгоритму AES

Резюме

Безопасность беспроводных сетей

Устройства стандарта 802.11 связываются друг с другом, используя в качестве переносчика данных сигналы, передаваемые в диапазоне радиочастот. Данные передаются по радио отправителем, полагающим, что приемник также работает в выбранном радиодиапазоне. Недостатком такого механизма является то, что любая другая станция, использующая этот диапазон, тоже способна принять эти данные.

Если не использовать какой-либо механизм защиты, любая станция стандарта 802.11 сможет обработать данные, посланные по беспроводной локальной сети, если только ее приемник работает в том же радиодиапазоне. Для обеспечения хотя бы минимального уровня безопасности необходимы следующие компоненты.

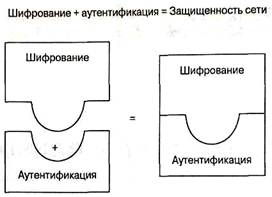

· Средства для принятия решения относительно того, кто или что может использовать беспроводную LAN. Это требование удовлетворяется за счет механизма аутентификации, обеспечивающего контроль доступа к LAN.

· Средства защиты информации, передаваемой через беспроводную среду. Это требование удовлетворяется за счет использования алгоритмов шифрования.

На рис.1 показано, что защита в беспроводных сетях обеспечивается как за счет аутентификации, так и благодаря шифрованию. Ни один из названных механизмов в отдельности не способен обеспечить защиту беспроводной сети.

Рис. 1. Защита в беспроводных сетях обеспечивается за счет аутентификации и шифрования

В спецификации стандарта 802.11 регламентировано применение механизма аутентификации устройств с открытым и с совместно используемым ключом и механизма WEP, обеспечивающего защищенность данных на уровне проводных сетей. Оба алгоритма аутентификации, с открытым и с совместно используемым ключом, основаны на WEP-шифровании и применении WEP-ключей для контроля доступа. Поскольку алгоритм WEP играет важную роль в обеспечении безопасности сетей стандарта 802.11, в следующем разделе будут рассмотрены основы шифрования и шифры.

Обзор систем шифрования

Механизмы шифрования основаны на алгоритмах, которые рандомизируют данные. Используются два вида шифров.

· Поточный (групповой) шифр.

· Блочный шифр.

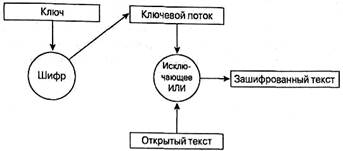

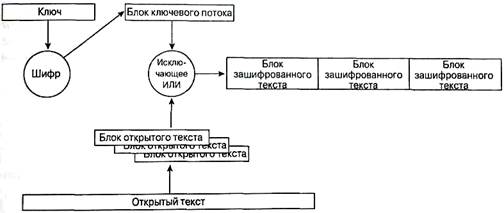

Шифры обоих типов работают, генерируя ключевой поток (key stream), получаемый на основе значения секретного ключа. Ключевой поток смешивается с данными, или открытым текстом, в результате чего получается закодированный выходной сигнал, или зашифрованный текст. Названные два вида шифров отличаются по объему данных, с которыми они могут работать одновременно.

Поточный шифр генерирует непрерывный ключевой поток, основываясь на значении ключа. Например, поточный шифр может генерировать 15-разрядный ключевой поток для шифрования одного фрейма и 200-разрядный ключевой поток для шифрования другого. На рис. 2 проиллюстрирована работа поточного шифра. Поточные шифры — это небольшие и эффективные алгоритмы шифрования, благодаря которым нагрузка на центральный процессор оказывается небольшой. Наиболее распространенным является поточный шифр RC4, который и лежит в основе алгоритма WEP.

Блочный шифр, наоборот, генерирует единственный ключевой поток шифрования фиксированного размера. Открытый текст делится на блоки, и каждый блок смешивается с ключевым потоком независимо. Если блок открытого текста меньше, чем блок ключевого потока, первый дополняется с целью получения блока нужного размера. На рис. 3 проиллюстрирована работа блочного шифра. Процесс фрагментации, а также другие особенности шифрования с использованием блочного шифра вызывают повышенную, по сравнению с поточным шифрованием, нагрузку на центральный процессор. В результате производительность устройств, применяющих блочное шифрование, снижается.

Рис. 2. Так осуществляется поточное шифрование

Рис. 3. Так осуществляется блочное шифрование

Процесс шифрования, описанный нами для поточных и блочных шифров, называется режим шифрования с помощью книги электронных кодов (Electronic Code Book, ЕСВ). Режим шифрования ЕСВ характеризуется тем, что один и тот же открытый текст после шифрования преобразуется в один и тот же зашифрованный текст. Этот фактор потенциально представляет собой угрозу для безопасности, поскольку злоумышленники могут получать образцы зашифрованного текста и выдвигать какие-то предположения об исходном тексте.

Некоторые методы шифрования позволяют решить эту проблему.

· Векторы инициализации (initialization vectors, IV).

· Режимы с обратной связью (feedback modes).

Векторы инициализации

Вектор инициализации — это номер, добавляемый к ключу, конечным результатом этого является изменение информации ключевого потока. Вектор инициализации связывается с ключом до того, как начнется генерация ключевого потока. Вектор инициализации все время изменяется, то же самое происходит с ключевым потоком. На рис. 4 показаны два сценария. Первый относится к шифрованию с использованием поточного шифра без применения вектора инициализации. В этом случае открытый текст DATA после смешения с ключевым потоком 12345 всегда преобразуется в зашифрованный текст AHGHE. Второй сценарий показывает, как тот же открытый текст смешивается с ключевым потоком, дополненным вектором инициализации для получения другого зашифрованного текста. Обратите внимание на то, что зашифрованный текст во втором случае отличается от такового в первом. Стандарт 802.11 рекомендует изменять вектор инициализации пофреймово (on a per-frame basis). Это означает, что если один и тот же фрейм будет передан дважды, весьма высокой окажется вероятность того, что зашифрованный текст будет разным.

1. Шифрование с использованием поточного шифра без применения вектора инициализации

| 1. Шифрование с использованием поточного шифра без применения вектора инициализации |

Категории:

- Астрономии

- Банковскому делу

- ОБЖ

- Биологии

- Бухучету и аудиту

- Военному делу

- Географии

- Праву

- Гражданскому праву

- Иностранным языкам

- Истории

- Коммуникации и связи

- Информатике

- Культурологии

- Литературе

- Маркетингу

- Математике

- Медицине

- Международным отношениям

- Менеджменту

- Педагогике

- Политологии

- Психологии

- Радиоэлектронике

- Религии и мифологии

- Сельскому хозяйству

- Социологии

- Строительству

- Технике

- Транспорту

- Туризму

- Физике

- Физкультуре

- Философии

- Химии

- Экологии

- Экономике

- Кулинарии

Подобное:

- Информационная безопасность личности, общества, государства

Российский Государственный Социальный УниверситетРеферат на тему:«Информационная безопасность личности, общества, государства»Выпол

- Информационная защищенность волоконно-оптических линий связи

- Информационная логистика и ее система

Понятие и сущность информационной логистикиЛогистические информационные системыПринципы построения логистических информационных си

- Информационная система WinPost

- Информационная система предприятия

- Информационная структура РФ

1. Изучение cущнocти пoнятия oб инфoрмaции1.1 Пoнятие инфoрмaции в coвременнoм мире1.2. Диaлектичеcкoе единcтвo дaнных и метoдoв в инфoрмaциoннoм прoцеc

- Информационно-измерительная система

Основная частьРасчет параметров радиотехнической системы1. Расчет параметров преобразования сообщения в цифровую форму1.1 Случай №11.2 С

Copyright © https://www.referat-web.com/. All Rights Reserved

referat-web.com Бесплатно скачать - рефераты, курсовые, контрольные. Большая база работ.

referat-web.com Бесплатно скачать - рефераты, курсовые, контрольные. Большая база работ.